新型電子支付應用日趨普及,近年市民信用卡資料被盜用所引致的詐騙交易也相應急增。去年曾市民表示,其信用卡被盜用簽帳逾30萬元,超出其設定限額,但銀行不但未有攔截,更要他們負責,變相令信用卡限額形同虛設。為使信用卡交易更安全、方便及可靠,恒生銀行(011)將分階段推出全新「無卡支付」交易認證方式,加強網上付款過程保安,減低黑客入侵機會。

相關新聞:信用卡盜用首季投訴大增1.7倍 金管局提8建議加強保障卡主

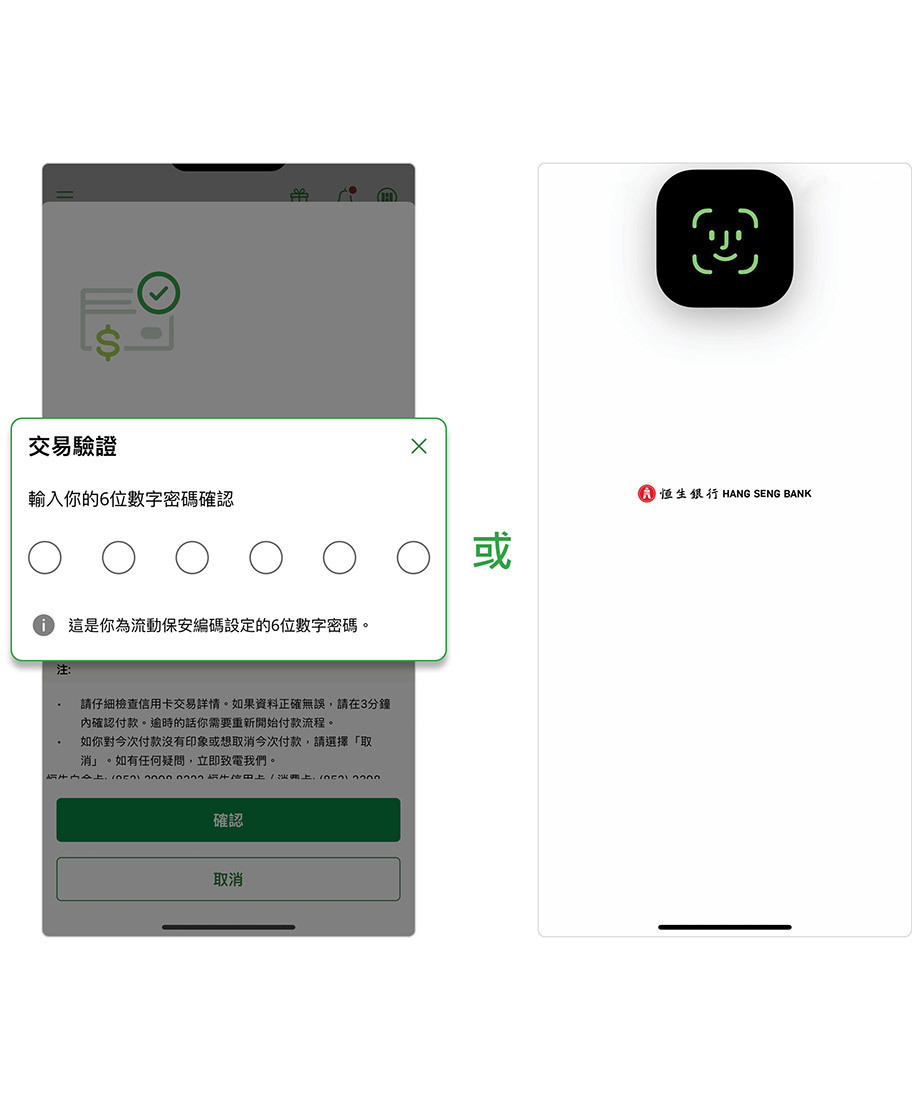

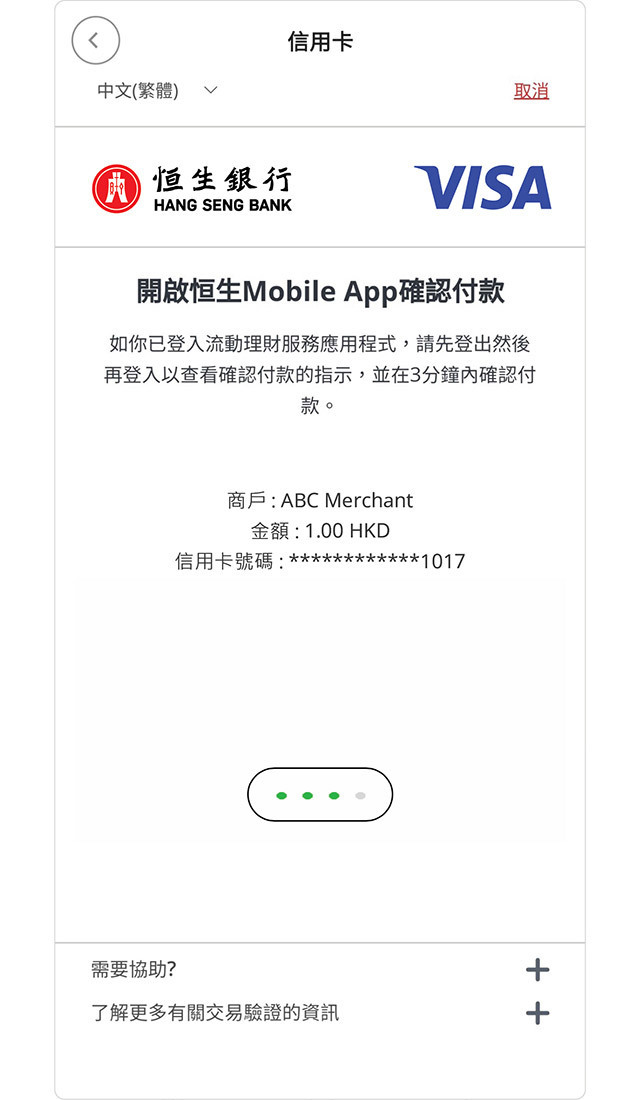

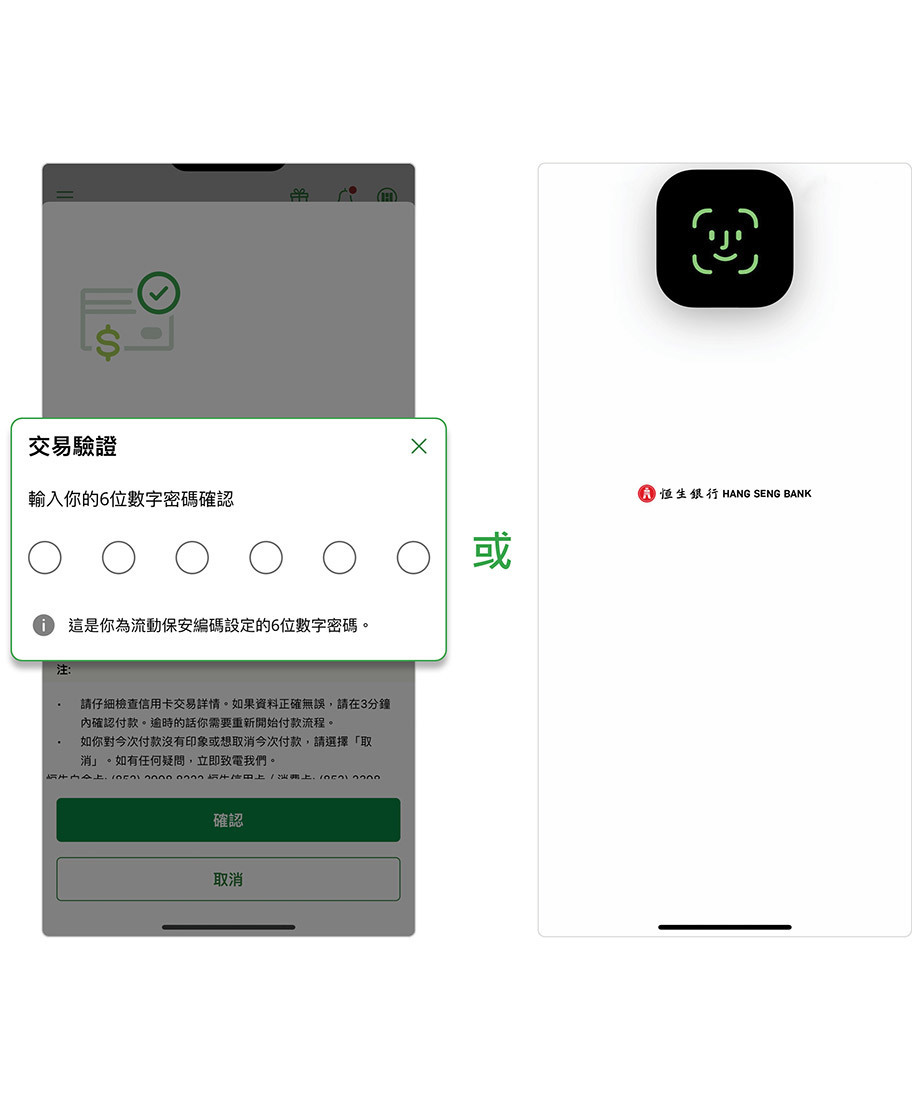

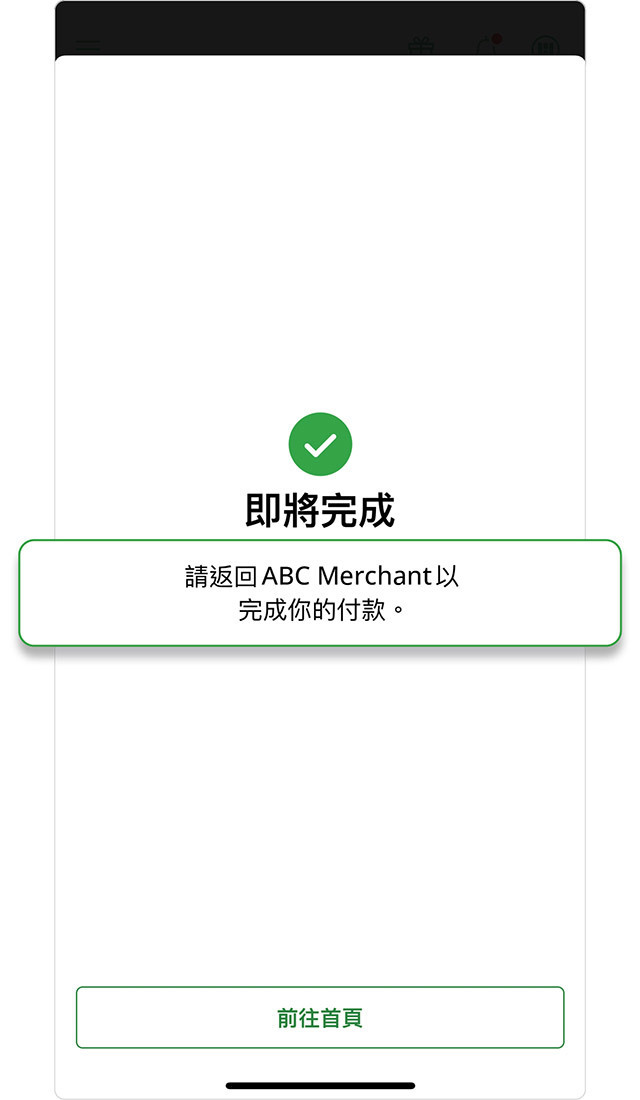

恒生在官方網頁表示,由2月底開始,客戶只需登入恒生Mobile App,即可進行生物認證或「6位數字密碼」認證「無卡支付」交易,代替以短訊提供一次性密碼(OTP)進行網上交易認證。

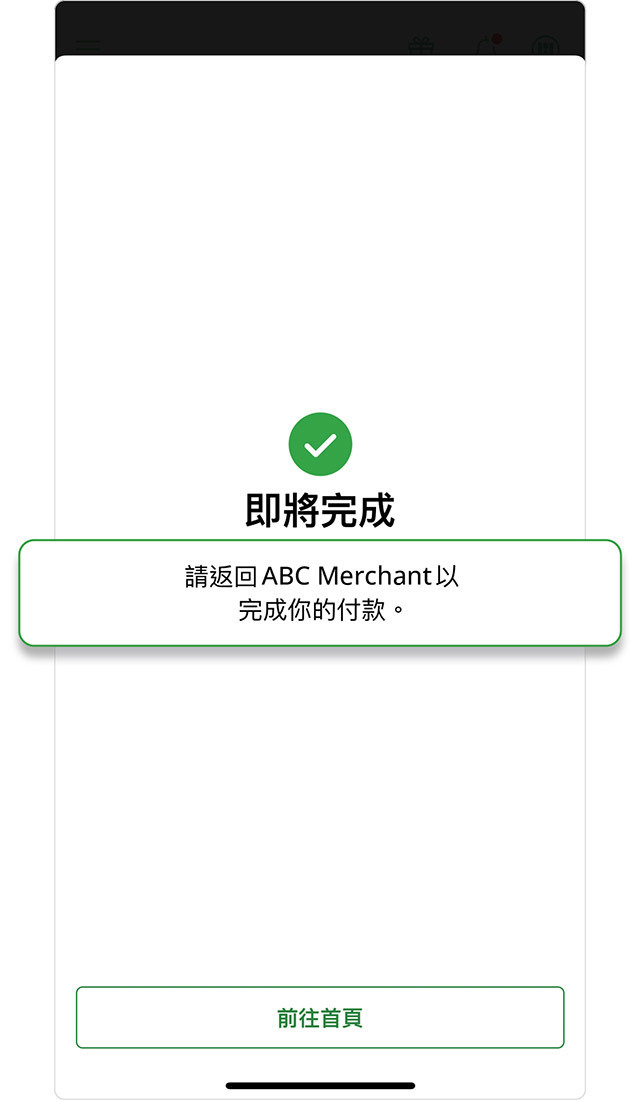

5步完成「無卡支付」交易認證:

目前一次性密碼(OTP)現時只用作保障商戶及銀行,而非市民。恒生表示,經應用程式認證「無卡支付」交易,用戶個人資料可獲得更周全的保障,並同時減低信用卡被盜作欺詐交易的風險。

當用戶使用信用卡進行網上交易時,商戶的支付網頁會請用戶開啟恒生Mobile App進行交易認證。用家可通過生物認證或輸入「6位數字密碼」登入及認證交易。然而,如果用戶還未安裝恒生Mobile App並啟動流動保安編碼,該行將繼續以短訊形式發送OTP至用戶已向恒生登記的手提電話號碼進行無卡支付交易認證。

對於是否所有網上交易都需要交易認證,恒生指如客戶在3D安全系統的參與商戶的網站進行交易,便需進行交易認證。

該行又提醒,無論在任何地方,只考慮與信譽良好或信任的商戶進行交易。在確認交易前,應小心核對交易詳情,如商戶名稱、交易金額及貨幣等。

滙豐預告加強信用卡防騙

過去本港曾有不少涉及信用卡被盜事件的投訴,事主表示從沒收到銀行的一次性密碼,銀行則稱曾發出短訊驗證碼並獲輸入,表明客戶須負上責任,引起不少爭拗。

去年金管局已向銀行發出新指引,從6月起已要求銀行為客戶綁定信用卡至新流動支付工具或電子錢包時,除一次性手機短訊驗證碼外,還須作出多一重認證,例如透過雙向SMS程式、程式內確認、回電或其他有效方法, 以確認客戶確有向銀行發出相關綁定指示。金管局又要求銀行在網上服務或手機應用程式提供「一鍵鎖卡」的功能,讓卡戶有需要時可盡快暫停信用卡,阻截繼續被盜用所引致的損失。

滙豐在去年11月曾表示,計劃在未來幾個月透過不同措施,加強對信用卡用戶的保障,包括讓客戶停用無卡交易或設定相關交易限額,並會透過流動理財應用程式,代替以短訊提供的OTP進行網上交易認證。

相關文章:滙豐預告加強信用卡防騙 擬用App取代短訊密碼 金管局籲按link前要三思

金管局10招防騙案:

滙豐、中銀、恒生APP禁ScreenCap

目前本港主要大型銀行的網上銀行應用程式已禁止截圖及錄影,用戶經App認證交易能夠大幅減少黑客入侵機會。去年11月,大批Android用戶表示,使用滙豐流動理財應用程式(HSBC HK App)過數後,發現程式禁止擷取螢幕畫面,無法獲得過數紀錄證明,對此非常不滿。

滙豐銀行向客戶發出通知,指為保障客戶帳戶安全,暫停Android裝置用戶在HSBC HK App進行螢幕截圖或錄影功能,以防駭客控制手機作不法用途。恒生銀行的App亦已不能截圖,畫面會變成全黑。

不久後,中銀香港也向客戶發出通知,表示為保障客戶的資金安全,手機銀行已暫停在Android裝置的螢幕截圖及錄影功能,客戶可於轉賬交易完成版面上按「儲存詳情」儲存相關圖像紀錄,或可按「分享」傳送圖像紀錄予收款人。不過,使用iPhone的客戶利用仍可擷取螢幕畫面。

方保僑:Android易中木馬

香港資訊科技商會榮譽會長方保僑指,Android電話較易從官方Google Play以外的第三方途徑安裝App,有機會「中木馬」或接收其他惡意軟件,黑客便可藉手機內置的螢幕截圖或錄影功能,取得用家密碼等敏感資料,再配合截取手機驗證短訊,藉此控制銀行帳號;而由於iPhone無法安裝第三方App,故風險則較低。

方保僑稱,據他了解,滙豐其他地區的App亦已禁用截圖功能,相信亦是大勢所趨,期望滙豐盡快如其他銀行一樣,在App內設立分享截圖功能,以解決事件,「相信呢個功能下次更新就會有,以日計就做到。」他又提醒,禁止截圖只是令黑容入侵「再難一步」,建議Android用家安裝防持軟件。

相關文章:

滙豐App過數未能ScreenCap 惹用戶炮轟 記者實測Android唔得 僅iPhone可用

繼滙豐捱轟後 中銀再禁Android機ScreenCap 籲客戶6大方法防騙

---

《星島申訴王》將推出全新項目「區區有申訴」,並增設「我要讚佢」欄目,現誠邀市民投稿讚揚身邊好人好事,共建更有愛社區。立即「我要讚佢」︰https://bit.ly/3uJ3yyF

想睇更多精彩內容,請立即瀏覽「區區有申訴」活動專頁:https://bit.ly/41hgS9E

《星島頭條》APP經已推出最新版本,請立即更新,瀏覽更精彩內容:https://bit.ly/3yLrgYZ